Recomanació aplicació filtres ports UDP

Descripció

Aquest document descriu el conjunt de mesures recomanades per a prevenir atacs de tipus DRDOS en els segments de xarxa de gestió delegada de la xarxa UPC.

Alguns protocols de la capa d'aplicació es basen en el protocol UDP i poden ser objectius d’atacs de tipus denegació de servei (DoS). En concret, atacs de denegació de servei distribuït i reflectit (DRDoS - Distributed Reflective Denial of Service) que són una forma de denegació de servei distribuït (DDoS) basat en servidors UDP d'accés públic i factors d'amplificació d'ample de banda (BAF) per a superar el sistema de la víctima amb trànsit UDP.

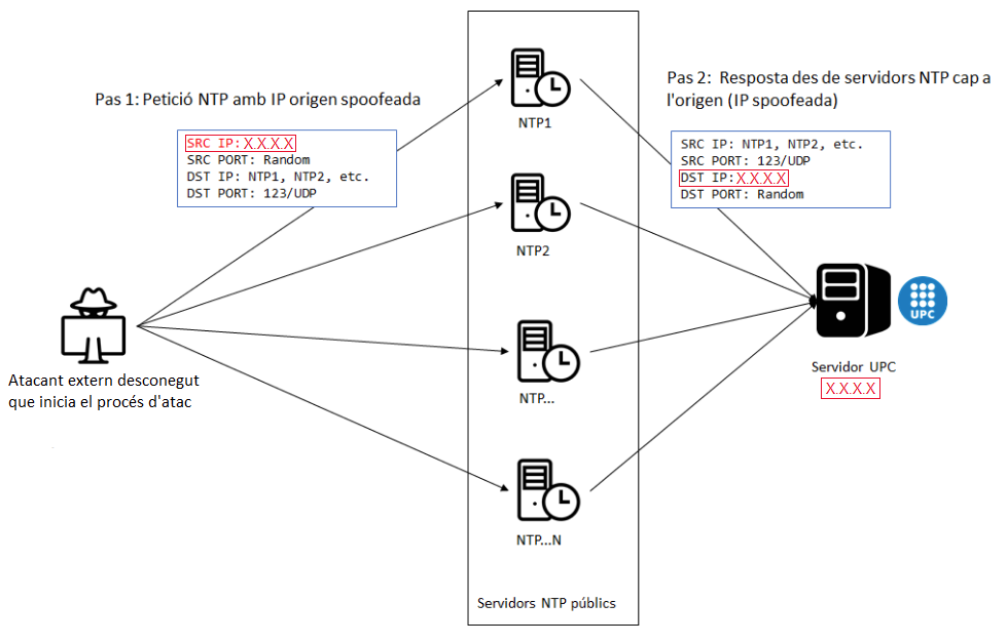

El protocol UDP és un protocol sense connexió que no valida les adreces IP d'Internet. Per tant, un atacant pot modificar fàcilment el datagrama del paquet IP per a incloure una adreça IP d'origen arbitrària. Quan molts paquets UDP tenen la seva adreça IP personalitzada modificada a l'adreça IP de la víctima, el servidor de destinació (o amplificador) respon a la víctima en comptes de fer-ho a l'atacant, creant un atac de denegació de servei (DoS) reflectit.

Certes comandes sobre els protocols UDP produeixen respostes que són molt més grans que la sol·licitud inicial. Anteriorment, els atacants estaven limitats pel nombre lineal de paquets enviats directament a l'objectiu per a dur a terme un atac de DoS; ara un sol paquet pot generar entre 10 i 100 vegades l'ample de banda original. Això es coneix com un atac d'amplificació, i quan es combina amb un atac de DoS reflectiu a gran escala, mitjançant múltiples amplificadors i s'orienta a una sola víctima, els atacs DDoS es poden realitzar amb relativa facilitat.

L'efecte potencial d'un atac d'amplificació es pot mesurar per BAF, que es pot calcular com la quantitat de bytes de càrrega de UDP que un amplificador envia per respondre una sol·licitud, en comparació amb la quantitat de càrregues de càrrega UDP de la sol·licitud.

Els atacs de denegació de servei distribuït i reflectit (DRDOS - Distributed Reflective Denial of Service) fan ús de servidors públics per anonimitzar la IP d'origen, per tant no és possible identificar l'origen real de l'atac, tan sols els intermediaris.

Els atacs d'amplificació funcionen de la mateixa manera que els DRDOS, però addicionalment envien paquets especialment creats perquè els servidors intermediaris reaccionin enviant una quantitat de trànsit excessiu com a resposta cap a la víctima.

Exemple d'incident

Llistat de ports i protocols afectats

|

Protocol |

Port(s) UDP |

Enllaços d'informació i vulnerabilitats |

|

DNS |

|

|

|

NTP |

|

|

SNMPv2 |

|

|

NetBIOS |

|

|

|

SSDP |

|

|

|

CharGEN |

|

|

|

QOTD |

|

|

BitTorrent |

|

|

|

Kad |

|

|

Quake Network Protocol |

|

|

Steam Protocol |

Inici de sessió i descàrrega de contingut:

Intercanvi de dades P2P de Steamworks i xat de veu de Steam:

|

[1] https://support.steampowered.com/kb_article.php?ref=8571-GLVN-8711

[2] https://www.speedguide.net/port.php?port=27021

|

|

Multicast DNS (mDNS) |

|

|

|

RIPv1 |

|

|

|

LDAP |

|

|

|

CLDAP |

|

Impacte funcional i consideracions

Els atacants poden fer servir l'ample de banda i la confiança relativa dels grans servidors que proporcionen els protocols UDP proporcionats en aquesta alerta per a víctimes d'inundacions amb trànsit no desitjat i crear un atac DDoS.

Possibles accions preventives a realitzar:

-

Deshabilitar els serveis que no siguin necessaris.

-

Aplicació de filtratge als ports UDP corresponents a diferents protocols en les connexions de tipus origen: Internet, destí: xarxa UPC.

-

Aplicar mecanismes de control de l’ample de banda per aquests protocols amb l’objectiu de minimitzar l’ús abusiu de la xarxa.

Evitar ser víctima d'un atac DRDOS

1.- Identificar, de la llista de serveis UDP llistada més amunt, quins d'aquests serveis s'estan consumint de forma externa. És a dir, s'utilitza algun servidor NTP extern per sincronització de rellotges? S'utilitza algun DNS extern?

2.- Detectar i rebutjar el tràfic UDP l'origen sigui el port el servei (DNS: 53 / UDP, NTP: 123 / UDP, etc.) i el port destí siguin ports alts.

3.- Permetre només el tràfic UDP dels servidors i serveis prèviament identificats.

4.- Limitar el volum de trànsit mitjançant la restricció del nombre de peticions que un client pot fer.

5.- En cas d'atac, identificar les IPs d'origen i, de preferència i en la mesura del possible, agrupar les que pertanyen al mateix segment, per poder reportar l'activitat al proveïdor de servei.

Evitar formar part d'un atac DRDOS

1.- Assegurar que els servidors públics de la xarxa de la UPC per als serveis esmentats, no formen part d'una xarxa d'atacs de tipus DRDOS.

2.- Prevenir la falsificació d'IPs (IP spoofing)

Com a part d'una estratègia de prevenció, es recomana assegurar que els paquets que hagin de ser enviats fora de la xarxa de la UPC tinguin com a IP d'origen una IP de la mateixa xarxa.

Comparteix: